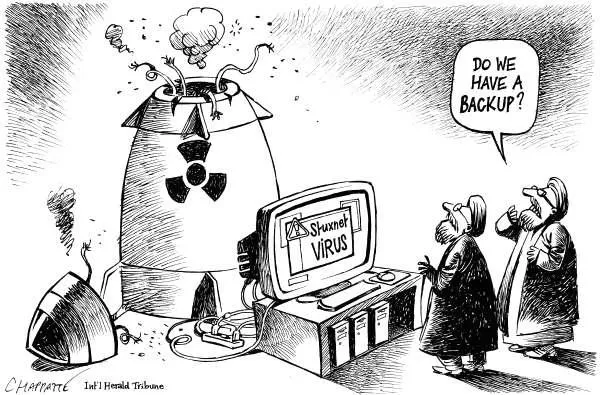

STUXTNET: O ataque cibernético com danos físicos

O avanço da tecnologia provou para o sistema internacional que as guerras de trincheiras não são mais a única forma de combate e que o ataque ao inimigo também evolui junto com o mundo e suas novas formas de funcionamento. O STUXNET foi um warm (vírus que se auto reproduz) implementado de forma física na base iraniana de enriquecimento de urano, no seu projeto de desenvolvimento de tecnologias nucleares.

A ciberguerra é relativamente uma nova modalidade de ataque quando comparada aos modelos clássicos de guerra total. A inclusão de computadores no desenvolvimento de tecnologias mostrou que essa ferramenta poderia ser uma vulnerabilidade, através da internet surface ou rede interna, aos ataques de inimigos ou invasores anônimos, pois o mundo do ciberespaço é um produtor e reprodutor do espaço geográfico real.

CONTEXTUALIZAÇÃO HISTÓRICA

Embora o Irã tenha sido um dos países que assinaram o Tratado de Não Proliferação, com a Revolução Iraniana uma nova república foi instaurada com novos objetivos e posicionamentos internacionais.

Durante os anos 1980 foi quando o Irã retomou o seu projeto nuclear, ganhando destaque internacional em 2002, quando começou o seu programa de enriquecimento de urânio, levantando suspeitas internacionais quanto ao desenvolvimento de armas nucleares. Com isso, o projetor mundial de democracia, Estados Unidos, ficou de olho aberto à potêncial ameaça de um novo ator portador de capacidade nuclear que não era seu aliado.

STUXNET

O programa nuclear do Irã contava com centrífugas giravam na velocidade do som para separar o urânio 238 do urânio 235, materiais utilizados na fabricação de bombas nucleares, no sistema de enriquecimento de urânio no Irã. Durante a retomada do programa nuclear iraniano, um incidente incomum deixou os técnicos intrigados por alguns dias: várias de suas centrífugas explodiram enquanto os computadores de comando relataram que todos os processos estavam ocorrendo conforme o normal, sem nenhuma alteração.

Após muita discussão, demissões e dores de cabeça, o belarusso Sergey Ulassen, expert em vírus, relatou que o vírus era algo que ele jamais havia visto, numa densidade de mais de vinte vezes o normal de um vírus padrão, escrito numa língua “estranha” e com uma licença Windows, fazendo-lhe ser indetectável superficialmente.

Com a ajuda de outros internautas, identificou-se que a linguagem estranha do vírus se dava justamente ao seu intuito de ataque: os computadores lógicos programáveis da Siemens, que são específicos para o monitoramento e controle de funções industriais.

Mediante análise profunda dos integrantes da comunidade on-line, foi possivel identificar que o vírus era, na verdade, um warm, além de ser escrito em várias línguas, possuía também uma inteligência própria que um hacker qualquer não seria capaz de construir sozinho sem a ajuda específica de serviços de inteligência.

Diferente do vírus malware comum, a classificação warm é um malware que se espalha, replica, de forma autônoma, normalmente acontecendo em rede de computadores, enquanto o vírus comum normalmentese infiltra a partir de arquivos legítimos, se propagando apenas quando aberto/executado.

SUA ARQUITETURA

A inteligência do STUXNET se fez na forma em que ele foi arquitetado: uma vez que o computador “um” foi infectado, o vírus permaneceu sem ação por treze dias, aprendendo as funções e os horários dos relatórios do funcionamento das centrífugas, e, em seu décimo quarto dia entrou em ação, aumentando a rotação das centrífugas que giravam 63 mil vezes por minuto para 80 mil vezes por minuto, causando o super aquecimento das máquinas e fazendo com que elas explodissem. Ainda, durante o seu momento de atuação, com o que foi aprendido em seus treze dias, o warm reproduzia falsos relatórios de normalidade na tentativa de disfarçar sua presença.

Como o departamento onde as centrífugas estavam localizadas não era conectado à internet, o vírus só conseguiu se espalhar a partir de infecção inicial por meio de dispositivo pen drive, e, com sua natureza de reprodução autônoma, se espalhou para as outras máquinas.

O Stuxnet é o primeiro grande exemplo de terrorismo no ciberespaço. Ainda, revela o potencial de perdas materiais, como no Irã, com danos materiais incalculáveis em centenas de centrífugas e atraso em seu desenvolvimento nuclear. Os Estados Unidos, Reino Unido, e, principalmente Israel, são apontados como autores pelas questões geopolíticas, embora a teoria nunca tenha sido confirmada.

REGULAMENTAÇÃO

Embora a cibersegurança não seja um tema tão comum quanto a segurança física total, existem alguns projetos e acordos internacionais que buscam a cooperação quanto ao tema e o estabelecimento de normas comuns de proteção e conduta.

Entre uma das tentativas de regulamentação, pode-se citar a Convenção de Budapeste sobre Cibercrime, adotada pelo Conselho da Europa em 2001, visando a investigação de crimes cibernéticos de demande de provas armazenadas em outro país, portanto, uma cooperação entre os assinantes, além de estabelecer padrões mínimos de criminalização. Inclusive, promulgada no Brasil neste ano.

No ambito das Nações Unidas, existe o Grupo de Trabalho sobre Segurança Cibernética, criado em 1998, buscando também a cooperação e orientações gerais aos membros. Outros acordos com o mesmo intuito são o Acordo de Paris sobre cibersegurança, 2018, e a Convenção das Nações Unidas sobre Crimes Eletrônicos, 2001.

CONSIDERAÇÕES FINAIS

Segundo a academia, três são as possibilidades de guerra cibernética: enquanto novo domínio militar, um novo front; enquanto arma combinada, com o uso da força ou outra forma de ataque; ou, enquanto uma arma estratégica, ou seja, enquanto evolução de guerras totais e com objetivos claros.

Quanto ao STUXNET, pode-se exemplificar o ataque enquanto uma arma estratégica, pois atacou a capacidade iraniana de desenvolver de forma autonoma sua tecnologia nuclear.

Ainda, é possível analisar o caráter de dissuasão do ataque, causando-lhe danos irreversíveis, a mensagem é clara de que o seu desenvolvimento nuclear não era bem vindo e que esse poderia ser apenas o primeiro ataque, causando-lhe medo de futuras consequências.

Para mais publicações sobre segurança internacional visite nossa coluna Machtpolitik

REFERÊNCIAS

JÚNIOR, Augusto W. M.;VILLAR-LOPES, Gill; FREITAS, Marco Túlio Delgobbo. As três tendências da guerra cibernética: novo domínio, arma combinada e arma estratégica. Rev. Carta Internacional. Belo Horizonte, v. 12, n. 3, 2017, p. 30-53.

MINISTÉRIO DA JUSTIÇA E SEGURANÇA PÚBLICA. Convenção de Budapeste é promulgada no Brasil. BRASIL, Brasília, DF, 18 mar. 2021. Disponível em: <https://www.gov.br/mj/pt-br/assuntos/noticias/convencao-de-budapeste-e-promulgada-no-brasil#:~:text=Por%20meio%20da%20denominada%20Conven%C3%A7%C3%A3o,digitais%20armazenadas%20em%20outros%20pa%C3%ADses.>

WIVES, Willian Washington. Dissuasão e guerra cibernética: estudos de caso no paradigma de dissuasão cumulativa. 2021. 141 f., il. Tese (Doutorado em Relações Internacionais) — Universidade de Brasília, Brasília, 2021.